12.11

Das Online Certificate Status Protocol (OCSP)

Die Benutzung von Sperrlisten ist zwar seit den Anfängen der Zertifikatsverwendung bewährt, weit verbreitet und funktioniert auch, allerdings ist der Ansatz nicht unbedingt der modernste: In regelmäßigen Abständen eine Datei zu veröffentlichen, die heruntergeladen werden kann, hört sich in der Tat nicht so nach dem Höhepunkt der Softwarearchitektur an, oder?

Mit dem Online Certificate Status Protocol (OCSP) gibt es seit geraumer Zeit einen Nachfolger für die gute alte Sperrliste. Der Grundgedanke ist, dass im Zertifikat ein Verweis auf einen sogenannten Responder des Zertifikatherausgebers vorhanden ist. Bei diesem Responder kann ein Zertifikatdienst-Client abfragen, ob ein ihm vorliegendes Zertifikat gesperrt ist. Der Vorteil dieses Verfahrens ist, dass der Client im besten Fall stets aktuelle Informationen erhält und nicht – wenn er denn die aktuelle Sperrliste bereits im Cache hat – erst nach deren Ablauf wieder neue Sperrinformationen anfordert.

Weiterhin böte sich die Chance, dass der Responder nicht nur schaut, ob das Zertifikat nicht gesperrt ist, sondern auch prüft, ob er dieses Zertifikat überhaupt ausgestellt hat. Immerhin wäre es ja denkbar, dass der Client ein gefälschtes Zertifikat erhalten hat, das zwar nicht auf der Sperrliste steht, aber von der Zertifizierungsstelle auch nie ausgestellt worden ist. Diese Funktionalität ist allerdings in den meisten Respondern nicht umgesetzt.

Die Active Directory-Zertifikatdienste verfügen über einen OCSP Online-Responder. Dieser kann als Rollendienst Online-Responder installiert werden.

Falls Sie ein älteres Betriebssystem als Server 2012 verwenden

Der Online-Responder steht nur zur Verfügung, wenn die Zertifikatdienste auf der Enterprise Edition des Betriebssystems installiert werden.

12.11.1

Konfiguration des Online-Responders

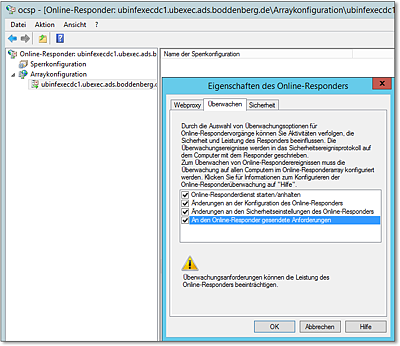

Ist der Rollendienst installiert, findet sich in der Computerverwaltung ein Eintrag namens Online-Responderverwaltung; es startet das auf Abbildung 12.80 gezeigte Konfigurationswerkzeug (man kann es einfach auf der Startseite suchen). Im obersten Knoten gelangen Sie zu einem Eigenschaftendialog, in dem Sie unter anderem die Überwachung konfigurieren können, die durchaus hilfreich bei der Ersteinrichtung ist.

Abbildung 12.80 Die Eigenschaften des Online-Responders können in einem grafischen Werkzeug konfiguriert werden.

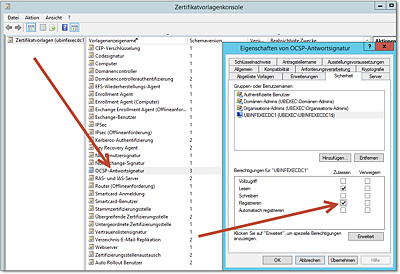

Die Antworten des OCSP-Responders werden signiert. Zu diesem Zweck wird ein spezielles Signaturzertifikat erstellt. Das hört sich komplizierter an, als es tatsächlich ist. Bei der Installation einer Unternehmenszertifizierungsstelle wird die benötigte Zertifikatvorlage OCSP-Antwortsignatur direkt installiert (in den englischen Versionen heißt die Vorlage übrigens OCSP Response Signing). In der Konfiguration der Zertifikatvorlage muss allerdings noch eine kleine Änderung vorgenommen werden (Abbildung 12.81):

- Öffnen Sie die Eigenschaften der Zertifikatvorlage OCSP-Antwortsignatur.

- Wechseln Sie auf die Registerkarte Sicherheit.

- Fügen Sie das Computerkonto des Systems, auf dem die Zertifizierungsstelle läuft, hinzu, und erteilten Sie die Berechtigungen Lesen und Registrieren.

Nun können Sie im Kontextmenü des Knotens Sperrkonfiguration den Assistenten zum Erstellen einer neuen Sperrkonfiguration starten. Dies dient dazu, dem Online-Responder beizubringen, für welche Sperrlisten er zuständig ist. Ein Online-Responder kann übrigens beliebig viele Sperrlisten verwalten.

Abbildung 12.81 Bei der Vorlage »OCSP-Antwortsignatur« muss das Computerkonto des PCs hinzugefügt werden.

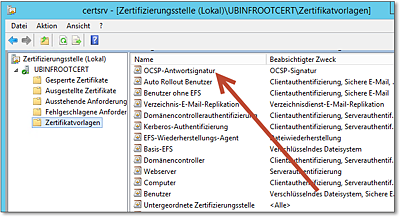

Abbildung 12.82 Die Vorlage muss zur Liste der von der CA ausstellbaren Vorlagen hinzugefügt werden.

Im ersten Dialog des Assistenten geht es um die Identifikation der neuen Sperrkonfiguration. Der Name ist zwar beliebig, im Normalfall bietet sich aber der Name der Zertifizierungsstelle an, zu der die in dieser Konfiguration verwaltete Sperrliste gehört (Abbildung 12.83).

Abbildung 12.83 Der Assistent zur Erstellung einer Sperrkonfiguration

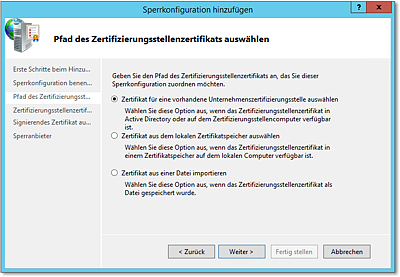

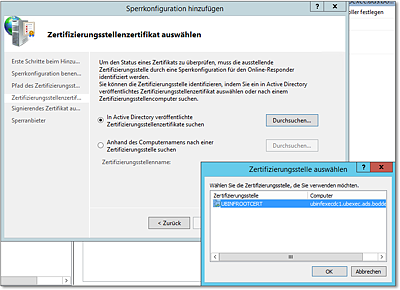

Der Online-Responder kann für eine Active Directory-integrierte Unternehmenszertifizierungsstelle konfiguriert werden, er könnte aber auch beispielsweise für eine Offline-CA auf Linux-Basis arbeiten. Er ist also flexibel. In den nächsten beiden Dialogen wird das Zertifizierungsstellenzertifikat ausgewählt, dessen Zertifikate überprüft werden sollen. Im ersten Dialog (Abbildung 12.84) wählen Sie aus, wo das Zertifikat gefunden wird (Unternehmenszertifizierungsstelle, Zertifikatsspeicher oder Datei). Im folgenden Dialog wählen Sie dann das Zertifikat selbst aus (Abbildung 12.85).

Abbildung 12.84 In diesem Fall bezieht sich die Sperrkonfiguration auf eine Unternehmenszertifizierungsstelle.

Abbildung 12.85 Hier wird die Unternehmenszertifizierungsstelle ausgewählt, die die zu überprüfenden Zertifikate ausgestellt hat.

Abbildung 12.86 Sie können den Assistenten anweisen, automatisch ein OCSP-Signaturzertifikat zu registrieren.

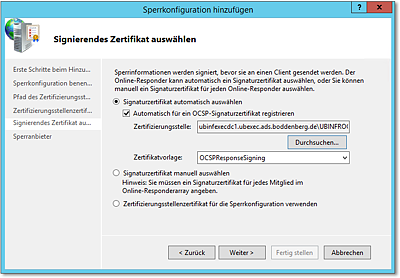

Wie ich bereits erwähnt habe, wird die Antwort des Online-Responders signiert, wozu natürlich ein Zertifikat benötigt wird. Am einfachsten ist es, wenn der Assistent die Anforderung eines geeigneten Zertifikats initiiert (Abbildung 12.86).

Achtung

Beachten Sie, dass die Zertifikatanforderung nur dann funktionieren wird, wenn Sie die Berechtigungen der Zertifikatvorlage so angepasst haben, wie auf Abbildung 12.81 gezeigt.

Ansonsten wird die Registrierung des Zertifikats scheitern; eine Fehlermeldung wird dann im Ereignisprotokoll zu finden sein.

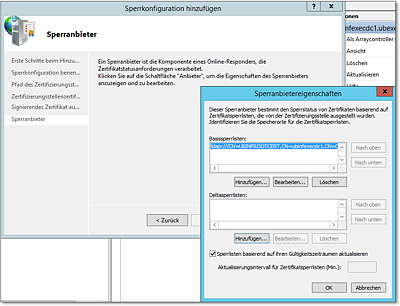

Der letzte Schritt ist die Auswahl eines Sperranbieters. Hier stecken einfach die Sperrlisten dahinter, die in Abbildung 12.87 bereits vorbelegt sein werden.

Abbildung 12.87 Als Sperranbieter werden die vorhandenen Sperrlisten konfiguriert.

Es wäre recht elegant, wenn der Online-Responder direkt die Zertifizierungsstelle abfragen und nicht den Umweg über die Sperrlisten nehmen würde. In diesem Fall würde ein als gesperrt eingetragenes Zertifikat direkt als solches erkannt werden. Da der Online-Responder aber auf Sperrlisten zurückgreift, ist die Einstellung Sperrlisten basierend auf ihren Gültigkeitszeiträumen aktualisieren recht wichtig. Wenn Sie ein Zertifikat sperren, könnten Sie mit certutil –crl die sofortige Erzeugung einer neuen Sperrliste erzwingen. Wenn der Online-Responder die Sperrlisten aber nur alle sieben Tage einliest, ist die Aktualisierung eben doch recht träge. Es könnte sich also anbieten, beispielsweise den Online-Responder alle 60 Minuten die Sperrlisten einlesen zu lassen.

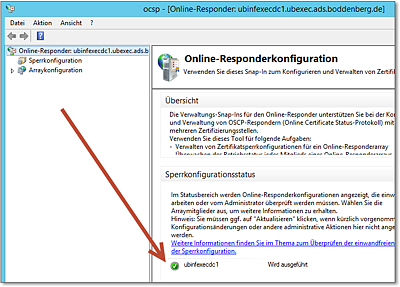

Nach dem Beenden des Assistenten wird das System ein paar Augenblicke damit beschäftigt sein, die Konfiguration zu erstellen. Ob alles in Ordnung ist, erkennen Sie im Sperrkonfigurationsstatus auf der Begrüßungsseite des Online-Responders. Auf Abbildung 12.88 ist zwar alles in Ordnung (grüner Haken), es könnte aber durchaus Probleme geben.

Abbildung 12.88 In der Übersicht können Sie erkennen, ob die Sperrkonfiguration korrekt ausgeführt wird.

Der meines Erachtens nach häufigste Fehler ist ein Problem bei der Registrierung des OCSP-Antwortsignaturzertifikats. Dieser Fehler tritt insbesondere dann auf, wenn die Anpassungen der Zertifikatvorlage vergessen wurden (siehe Abbildung 12.82).

Entsprechende Hinweise auf einen Fehler finden Sie übrigens auch in der Ereignisanzeige.

12.11.2

Anpassung der Zertifizierungsstelle

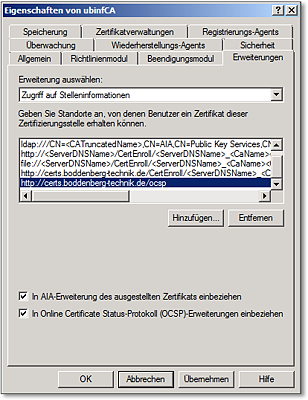

Nun hilft es freilich nicht, den Online-Responder zu installieren und zu konfigurieren. In die ausgestellten Zertifikate muss ebenfalls die entsprechende URL integriert werden. Dies geschieht in den Eigenschaften der Zertifizierungsstelle, wie auf Abbildung 12.89 gezeigt (beachten Sie insbesondere die Checkboxen).

Abbildung 12.89 Hinzufügen der Information über den OCSP-Online-Responder zu den ausgestellten Zertifikaten

12.11.3

Testen

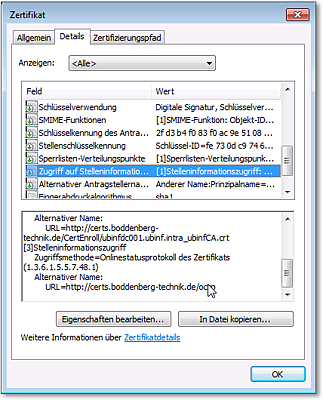

Auf Abbildung 12.90 sehen Sie ein Zertifikat, das die OCSP-Erweiterung enthält – im Grunde genommen nicht weiter spektakulär. Sofern Sie keine Kompatibilität mit älteren Programmen/Betriebssystemen, die keine OCSP-Prüfung unterstützen, gewährleisten müssen, brauchen Sie die Sperrlisten-Verteilungspunkte nicht in die Zertifikate zu integrieren.

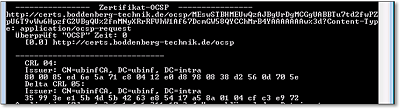

Mit Certutil können Sie nun direkt einen kleinen Test mit dem neu erstellten Zertifikat durchführen, nämlich die Gültigkeitsprüfung mit certutil –verify –urlfetch –v. Im Ergebnis wird der Zugriff auf die OCSP-URL aufgezeichnet (Abbildung 12.91). Sofern keine Fehlermeldung erscheint, war der Zugriff erfolgreich.

Abbildung 12.90 Dieses Zertifikat enthält die OCSP-URL.

Abbildung 12.91 »certutil -verify -urlfetch -v« für das Zertifikat mit OCSP-Erweiterung

12.11.4

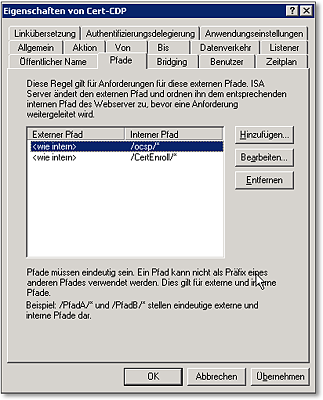

ISA Server-Veröffentlichung

Falls Sie, wie zuvor vorgeschlagen, für die Veröffentlichung der Sperrliste eine Website-Veröffentlichungsregel mit dem ISA Server erstellt haben, müssen Sie diese noch für den Zugriff auf den Online-Responder erweitern. Öffnen Sie dazu die Eigenschaften der Regel, wechseln Sie auf die Registerkarte Pfade, und fügen Sie den Pfad /ocsp/* hinzu (Abbildung 12.92).

Abbildung 12.92 Der zusätzliche Pfad muss in die Website- Veröffentlichungsregel eingetragen werden.

Ihre Meinung

Wie hat Ihnen das Openbook gefallen? Wir freuen uns immer über Ihre Rückmeldung. Schreiben Sie uns gerne Ihr Feedback als E-Mail an kommunikation@rheinwerk-verlag.de.

Jetzt Buch bestellen

Jetzt Buch bestellen