12.7

Mehrstufige Architekturen

In dem bisher gezeigten Szenario kommt nur eine einzige Zertifizierungsstelle zum Einsatz, die gleichzeitig die Funktion der Stammzertifizierungsstelle (Root CA) und der ausstellenden Zertifizierungsstelle (Issuing CA) übernimmt. Das funktioniert zwar, ist aber, zumindest für eine größere Organisation, nicht die empfohlene Konfiguration. Der Grund ist vor allem die extreme Schutzbedürftigkeit des privaten Schlüssels der Stammzertifizierungsstelle.

Aus diesem Grund wird man, zumindest in einer größeren Umgebung, ein mehrstufiges Zertifikatswesen aufbauen. Man kennt ein-, zwei-, drei- und vierstufige Architekturen.

- In kleinen Umgebungen wird man, insbesondere aus Kostengründen, eine einstufige PKI-Infrastruktur aufbauen.

- In mittleren Umgebungen bietet sich eine zweistufige PKI-Infrastruktur an. In einer solchen Infrastruktur existieren eine Stammzertifizierungsstelle und eine oder mehrere untergeordnete Zertifizierungsstellen. Das Ausstellen der Zertifikate wird ausschließlich von den untergeordneten Zertifizierungsstellen übernommen. Die Stammzertifizierungsstelle ist im Optimalfall gar nicht mit dem Netzwerk verbunden.

- In großen Umgebungen kann noch eine zusätzliche Schicht eingezogen werden. Die zusätzlichen Zertifizierungsstellen werden Intermediate CA genannt. Eine solche Vorgehensweise bietet sich beispielsweise an, um für die Europa- und die Asien-Organisation separat administrierbare große PKI-Infrastrukturen aufzubauen, die aber sozusagen ein gemeinsames »Erbe«, also eine gemeinsame Stammzertifizierungsstelle, haben.

- Wenn auch eine dreistufige Architektur nicht reicht, kann eine weitere Schicht unterhalb der obersten Zertifizierungsstelle eingezogen werden. Diese Zertifizierungsstellen werden Subordinate CA genannt. Da nur die wenigsten Leser eine vierstufige PKI-Architektur implementieren werden, wird diese hier nicht weiter besprochen.

Die unterschiedlichen Rollen, die eine Zertifizierungsstelle einnehmen kann, unterscheiden sich in der technischen Umsetzung.

12.7.1

Rollen

Im Folgenden werden stichwortartig die unterschiedlichen Rollen beschrieben, die eine Zertifizierungsstelle einnehmen kann.

Stammzertifizierungsstelle/Root CA

Die oberste Stammzertifizierungsstelle hat das Stammzertifikat der ganzen PKI-Struktur ausgestellt. Dieses ist, wie bereits erwähnt, extrem schutzbedürftig. Würde es einer fremden und/oder bösartigen Person in die Hände fallen, ist Ihre komplette PKI wertlos, da die Person beliebige Zertifikate ausstellen kann, die bei einer kryptografischen Prüfung als gültig erkannt werden.

Aus diesem Grund wird diese Stammzertifizierungsstelle in einer zweistufigen (bzw. drei- oder vierstufigen) Architektur im günstigsten Fall als Offline-CA angelegt. Das bedeutet:

- Dieser Server ist kein Domänenmitglied.

- Demzufolge wird die Zertifizierungsstelle nicht als Enterprise-/Unternehmens-, sondern Standalone-CA (eigenständige CA) installiert. (Eine Enterprise-/Unternehmens-CA ist in das Active Directory integriert.)

- Dieser Server verfügt über keinen Netzwerkanschluss.

- Dieser Server muss physikalisch geschützt sein. (Denken Sie an die Folgen eines Diebstahls des ganzen Servers oder des Zertifikats.)

- Diese Zertifizierungsstelle stellt nur Zertifikate für die untergeordneten Zertifizierungsstellen aus. Diese Zertifikate werden dann auf einer Diskette transportiert.

- Die Gültigkeitsdauer des Zertifikats dieser Zertifizierungsstelle ist sehr lang, beispielsweise 10 oder 20 Jahre. Als Schlüssellänge kann man 4.096 Bit wählen.

Intermediate CA

Die Intermediate CAs werden in einer dreistufigen Architektur verwendet. Es handelt sich um Zertifizierungsstellen mit erhöhtem Schutzbedarf, die nicht dazu gedacht sind, Zertifikate für andere Objekte als die untergeordneten Zertifizierungsstellen auszustellen. Die Intermediate CAs kommen insbesondere dann zum Einsatz, wenn in einer sehr großen Organisation in verschiedenen Bereichen Zertifikate mit unterschiedlichen Policys erstellt und separat administriert werden sollen. Ebenso können separate Zertifikatsperrlisten (CRL, Certificate Revocation List) erzeugt werden.

Für den Aufbau einer Intermediate CA gelten folgende Regeln:

- Dieser Server ist kein Domänenmitglied.

- Demzufolge wird die Zertifizierungsstelle nicht als Enterprise-, sondern als Standalone-CA installiert. (Eine Enterprise-CA ist in das Active Directory integriert.)

- Dieser Server verfügt im Optimalfall über keinen Netzwerkanschluss.

- Dieser Server muss physikalisch geschützt sein. (Denken Sie an die Folgen eines Diebstahls des ganzen Servers oder des Zertifikats.)

- Diese Zertifizierungsstelle stellt nur Zertifikate für die untergeordneten Zertifizierungsstellen aus. Diese Zertifikate werden dann auf einer Diskette transportiert.

- Die Gültigkeitsdauer des Zertifikats dieser Zertifizierungsstelle ist sehr lang, beispielsweise 10 oder 20 Jahre. Als Schlüssellänge kann man 2.048 oder 4.096 Bit wählen.

Sie sehen, dass der Anforderungskatalog von Stammzertifizierungsstellen (Root CA) und Intermediate CAs so gut wie identisch ist.

Issuing CA

Die Issuing CAs erstellen nun tatsächlich Zertifikate für Benutzer, Computer, Webserver, Codesignatur und vieles andere mehr. Diese Zertifizierungsstellen haben einen Netzwerkanschluss, sind als Enterprise-CA in die Domäne integriert und kommunizieren mit anderen Systemen.

Hier einige Stichpunkte zum Aufbau einer Issuing CA:

- Dieser Server ist ein Domänenmitglied.

- Die Zertifizierungsstelle wird als Enterprise-CA (Unternehmenszertifizierungsstelle) installiert.

- Dieser Server verfügt über einen Netzwerkanschluss und kommuniziert mit anderen Systemen.

- Die Installation muss mit besonderer Sorgfalt erfolgen, um keine »Hintertüren« zum unbefugten Zugriff auf diesen Server zu ermöglichen.

- Dieser Server muss physikalisch geschützt sein. (Denken Sie an die Folgen eines Diebstahls des ganzen Servers oder des Zertifikats.)

- Diese Zertifizierungsstelle stellt Zertifikate für Benutzer, Computer, Codesignatur und vieles andere aus.

- Die Gültigkeitsdauer des Zertifikats dieser Zertifizierungsstelle ist weniger lang als bei einer Root- oder Intermediate CA. Ein guter Wert sind fünf Jahre. Als Schlüssellänge kann man 2.048 Bit wählen.

- Nur bei Vorgängerversionen von Server 2012/R2: Diese Zertifizierungsstellen sollten auf einem Betriebssystem der Enterprise Edition installiert werden, um alle Zertifikatvorlagen verwenden zu können.

12.7.2

Architekturen

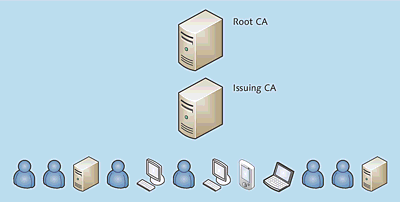

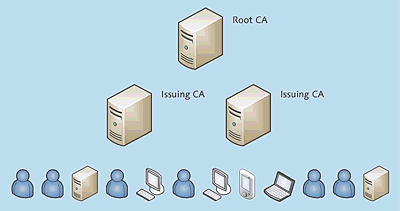

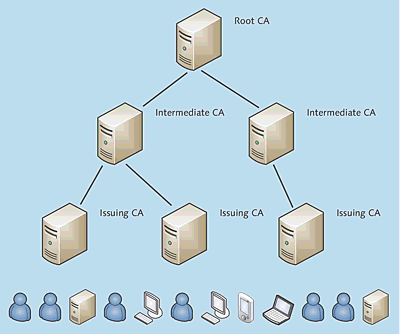

In Abbildung 12.47, Abbildung 12.48 und Abbildung 12.49 sehen Sie zwei- und dreistufige PKI-Infrastrukturen in unterschiedlichen Ausprägungen.

Abbildung 12.47 zeigt den einfachsten Fall einer zweistufigen PKI-Infrastruktur. Sie besteht aus einer Stammzertifizierungsstelle und einer Zertifizierungsstelle, die Zertifikate für Benutzer und Computer erstellt. Wie zuvor beschrieben wird die Root CA möglichst als Offline-System ohne Netzwerkanschluss realisiert. Diese Architektur dürfte für die meisten mittelständischen Unternehmen geeignet sein.

Abbildung 12.47 Die einfachste Möglichkeit einer zweistufigen PKI-Infrastruktur

Die zweistufige Architektur bietet die Möglichkeit, eine beliebige Anzahl von Issuing CAs einzurichten (Abbildung 12.48). Dies könnte beispielsweise interessant sein, wenn die Organisation sehr groß und verteilt und nur durch sehr schmalbandige Weitverkehrsverbindungen verbunden ist. Eine Issuing CA könnte beispielsweise in Europa, eine andere in Asien stehen.

Abbildung 12.48 Eine zweistufige PKI-Infrastruktur

Die nächste Ausbaustufe ist die Verwendung von Intermediate CAs, die ihrerseits Zertifikate für die Issuing CAs erstellen (Abbildung 12.49). Diese PKI-Architektur bietet die Möglichkeit, mit separaten Policys und separaten Zertifikatsperrlisten zu arbeiten. Unter einer Intermediate CA können jeweils beliebig viele Issuing CAs betrieben werden – oder technisch korrekter: Eine Intermediate CA kann für beliebig viele Issuing CAs Zertifikate erzeugen.

Abbildung 12.49 Eine dreistufige PKI-Infrastruktur

Obgleich die PKI-Architektur nun bereits recht komplex und weitverzweigt ist, lässt sich alles auf ein Zertifikat zurückführen, nämlich auf das Zertifikat der Stammzertifizierungsstelle.

Ihre Meinung

Wie hat Ihnen das Openbook gefallen? Wir freuen uns immer über Ihre Rückmeldung. Schreiben Sie uns gerne Ihr Feedback als E-Mail an kommunikation@rheinwerk-verlag.de.

Jetzt Buch bestellen

Jetzt Buch bestellen