14.2

Windows-Firewall

Eine im Betriebssystem integrierte Firewall ist ein naheliegender Gedanke. Da kaum jemand sich sicher sein kann, ob im Innenbereich des Netzes wirklich kein Schadcode (Viren, Trojaner etc.) ausgeführt wird, ist eine zusätzliche Schutzschicht sinnvoll, um das Risiko für die Server weitmöglichst zu minimieren und darüber hinaus die Verbreitung von elektronischem Ungeziefer im lokalen Netz einzudämmen.

Bereits Windows Server 2003 enthielt eine Version der Windows-Firewall, die allerdings nicht gerade durch »granulare Konfigurierbarkeit« beeindruckte. Die in Windows Server 2012 enthaltene Version ist diesbezüglich über die Generationen deutlich erweitert worden.

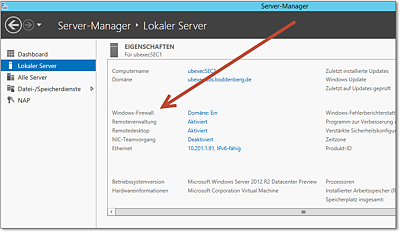

Einen schnellen Überblick über den Status der Windows-Firewall (An/Aus) erhalten Sie beispielsweise beim Blick in den Server-Manager (Abbildung 14.49). Das Konfigurationswerkzeug für die Windows-Firewall ist in den Server-Manager integriert; alternativ kann es auch als separates Snap-In in der Management Console gestartet werden.

Abbildung 14.49 Ob die Windows-Firewall aktiv ist, wird an vielen Stellen deutlich angezeigt. (Ansonsten ist der hier gezeigte Server übrigens kein Vorbild: keine »Windows-Updates«)

Die Windows-Firewall soll übrigens kein Ersatz für eine »richtige« Firewall sein, die am Internet-Gateway steht. Für solche Aufgaben kommen nach wie vor die »großen« Firewallsysteme wie Cisco ASA (vormals Pix) oder CheckPoint FireWall-1 zum Einsatz, und auch das Microsoft Threat Management Gateway 2010 (TMG2010) eignet sich für dieses Aufgabengebiet. Die Windows-Firewall dient zur Absicherung des Servers gegenüber dem LAN. Wie bereits erwähnt wurde, kann man auch in einem LAN, das durch Firewalls gegenüber dem Internet abgesichert ist, nicht von der »totalen Sicherheit« ausgehen. Mögliche Problempunkte sind:

- Es sind immer Angriffe aus dem LAN denkbar. Diese können entweder durch zu neugierige Benutzer (die irgendwelche aus dem Internet beschafften Werkzeuge ausprobieren) oder eingeschleuste Viren/Trojaner ausgelöst werden.

- Viele Firmen verfügen nach wie vor über Remote-Einwahlmöglichkeiten, um Wartungszugänge per Modem- oder ISDN-Verbindung bereitzustellen. Diese Einwahlpunkte sind teilweise grauenhaft schlecht abgesichert, weil sie häufig »mal eben schnell« umgesetzt worden sind. Erschwerend kommt hinzu, dass sie im VPN-Zeitalter häufig einfach vergessen werden. Jemand, der mit einem War-Dialer (einem Programm, das sequenziell alle Telefonnummern anruft und schaut, ob ein Modem/ISDN-Gerät reagiert) eine solche schlecht gesicherte Einwahlmöglichkeit findet, befindet sich mit etwas Glück im Innenbereich des Netzes.

- Die Möglichkeit, dass die Firewall am Internet-Gateway überwunden werden könnte, ist natürlich auch zu betrachten. Im Gegensatz zu den beiden zuvor genannten Varianten erscheint mir dies aber weniger wahrscheinlich. Die meisten Firmen haben das Internet-Gateway mittlerweile recht gut im Griff.

14.2.1

Eingehende und ausgehende Regeln

Der wesentliche Kritikpunkt an der Windows-Firewall in der Version 2003 war, dass der Netzwerkverkehr eben nicht wie bei einer »richtigen« Firewall mittels eines Regelwerks gesteuert werden konnte, sondern dass die Konfiguration nur über Ausnahmen vorgenommen wurde.

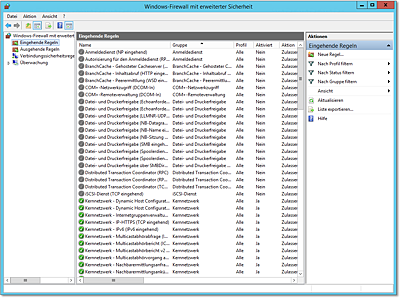

Abbildung 14.50 Das Regelwerk für eingehende Verbindungen

Wie Sie in Abbildung 14.50 erkennen können, gibt es drei Kategorien, in denen Regeln hinterlegt werden:

- Eingehende Regeln: Diese Regeln filtern eingehenden Verkehr, d. h. von Clients und anderen Servern.

- Ausgehende Regeln: Mit diesen Regeln wird festgelegt, welche ausgehenden Verbindungen von diesem Server möglich sind.

- Verbindungssicherheitsregeln: Mit diesen Regeln wird festgelegt, welche Anforderungen erfüllt sein müssen, damit eine Verbindung zu diesem Computer aufgebaut werden kann. Man könnte beispielsweise festlegen, dass nur authentifizierte Verbindungen angenommen werden.

14.2.2

Basiskonfiguration

Wenn Sie den Eigenschaftendialog der Windows-Firewall genauer anschauen, werden Sie feststellen, dass es drei Karteikarten mit identischen Inhalten gibt: Domänenprofil, Privates Profil und Öffentliches Profil (Abbildung 14.51). Entsprechend gibt es aus Sicht der Windows-Firewall drei Betriebszustände:

- Der Computer befindet sich an einem öffentlichen Ort, z. B. WLAN-Hotspot.

- Der Computer befindet sich in einem privaten geschützten Netz, beispielsweise im Homeoffice neben einem DSL-Firewall-Router.

- Der Computer ist mit der Domäne des Unternehmens verbunden.

Da wir uns hier in einem Buch über Windows Server befinden, kann man wohl problemlos davon ausgehen, dass nur der dritte Fall relevant sein wird – selbst ich schleppe keine Server mit mir herum und nehme sie an einem WLAN-Hotspot in Betrieb; diese Aussage wird übrigens jeden, der mich kennt, wohl in Erstaunen versetzen.

In der Konfiguration der Regeln wird jeweils hinterlegt, in welchem Profil diese Gültigkeit haben sollen.

Bei der Konfiguration einer Firewall wird stets so vorgegangen, dass zunächst alles geblockt wird und dann die benötigten Kommunikationsverbindungen dediziert erlaubt werden. Diese Vorgehensweise findet sich auch bei der Windows-Firewall wieder, allerdings mit einer kleinen Abwandlung. Standardmäßig ist die Einstellung wie folgt (Abbildung 14.51, Abschnitt Status):

- Eingehende Verbindungen werden blockiert, sofern keine anders lautende Regel vorhanden ist.

- Ausgehende Verbindungen werden zugelassen, sofern keine anders lautende Regel existiert.

Abbildung 14.51 Der Eigenschaftendialog der Windows-Firewall

Das Verhalten des Systems kann mit einem Mausklick geändert werden, ist aber durchaus sinnvoll.

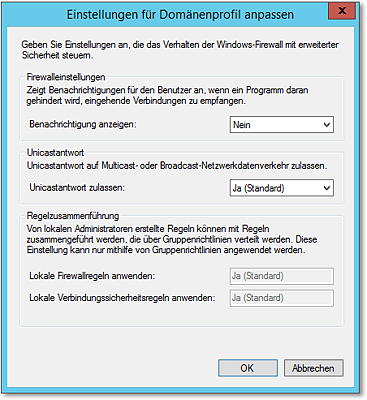

Sie können einige weitere Einstellungen in einem Dialog vornehmen, den Sie über die Schaltflächen Anpassen aufrufen. Dort gibt es zwei interessante Einstellmöglichkeiten (Abbildung 14.52):

- Die Windows-Firewall kann Benutzer benachrichtigen, wenn eine Applikation versucht, auf eingehende Anforderungen zu lauschen, diese aber blockiert werden. Für einen »normalen« Benutzer sollte diese Option herzlich uninteressant sein, da die benötigten offenen Ports vom Administrator definiert werden. Für IT-Professionals oder Entwickler, die neue Software testen, ist eine solche Warnung hingegen von hohem Interesse.

-

Unicastantwort: Falls ein Computer eine Broadcast-Message versendet, ist nicht genau vorhersehbar,

welche anderen Computer antworten werden. Durch das Aktivieren der Option Unicastantwort zulassen wird die Windows-Firewall so konfiguriert, dass nach einer von diesem Computer versendeten

Broadcast-Message drei Sekunden lang eingehende Antworten akzeptiert werden.

Ob ein Serversystem generell darauf angewiesen ist, über Broadcasts zu kommunizieren, sei dahingestellt. Falls dies in einem Szenario der Fall sein sollte, hält die Windows-Firewall eine pragmatische Lösung bereit.

Abbildung 14.52 Einige spezielle Einstellungen der Windows-Firewall können Sie mit diesem Dialog vornehmen.

14.2.3

Regeln im Detail

In diesem Abschnitt werde ich Ihnen nun exemplarisch die Konfiguration einer Regel vorführen.

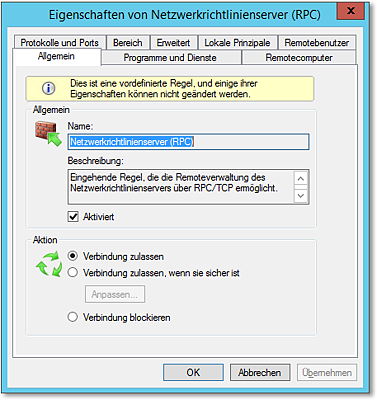

Auf der Registerkarte Allgemein wird zunächst konfiguriert, ob eine Regel Aktiviert ist – dies ist sozusagen der Hauptschalter (Abbildung 14.53). Weiterhin legen Sie auf dieser Dialogseite fest, ob die Regel eine Zulassungs- oder eine Blockierungsregel ist (Verbindung zulassen bzw. Verbindung blockieren). Bei einer »normalen« Firewall (ASA/Pix, Checkpoint etc.) blockiert man zunächst alles und benötigt dann im Grunde genommen nur Zulassungsregeln, die den gewünschten Verkehr ermöglichen. Diese Vorgehensweise wird auch bei der Windows-Firewall gewählt, allerdings nur für eingehende Verbindungen. Für ausgehende Verbindungen gilt standardmäßig, dass alles erlaubt ist, was nicht explizit verboten ist; daher ist der Typ einer Blockierungsregel notwendig.

Die dritte Möglichkeit ist eine Zulassungsregel, die allerdings nur für sichere Verbindungen gilt, die gemäß einer der im Bereich Verbindungssicherheitsregeln definierten Regel angenommen werden. Für diesen Regeltyp gibt es zwei zusätzliche Optionen:

- Verschlüsselung ist erforderlich besagt, dass diese Regel nur für verschlüsselte Verbindungen gilt. Nicht verschlüsselte Verbindungen werden blockiert.

- Die Option Regeln zum Blocken ausser Kraft setzen sorgt dafür, dass die Zulassungsregel eine Blockierungsregel überschreibt. Normalerweise »gewinnt« immer die Blockierungsregel – mit dieser Ausnahme.

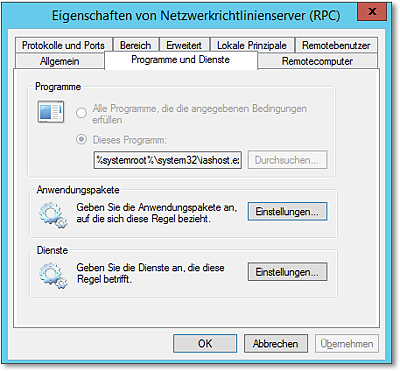

Auf der Registerkarte Programme und Dienste (Abbildung 14.54) können Sie festlegen, für welche ausführbaren Dateien die Regel gelten soll. Sie können also eine Applikation von einer Regel abhängig machen.

Abbildung 14.53 Konfiguration einer Windows-Firewall-Regel, Schritt 1

Abbildung 14.54 Konfiguration einer Windows-Firewall-Regel, Schritt 2

Auf der Registerkarten Remotecomputer, Remotebenutzer und Lokale Prinzipale (ohne Abbildung) haben Sie die Möglichkeit, die Gültigkeit der Regel auf bestimmte Computer und/oder Benutzer einzuschränken. Diese Optionen sind allerdings nur anwählbar, wenn eine Regel nur sichere Verbindungen zulässt (Verbindung zulassen, wenn sie sicher ist auf der Registerkarte Allgemein).

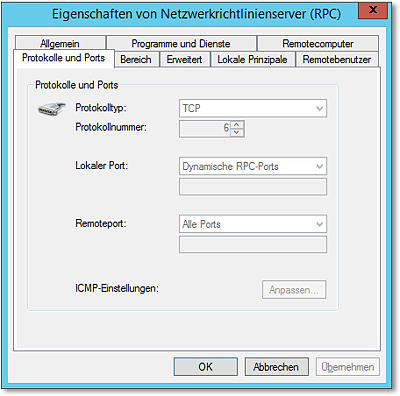

Abbildung 14.55 Konfiguration einer Windows-Firewall-Regel, Schritt 3

Die Einstellmöglichkeiten auf der Registerkarte Protokolle und Ports entsprechen dem, was man normalerweise von einer Firewallkonfiguration erwartet. Hier werden der Protokolltyp und die lokalen und entfernten Ports definiert (Abbildung 14.55).

Mit den Einstellmöglichkeiten auf der Registerkarte Bereich definieren Sie, für welche lokalen IP-Adressen (ein Server kann ja durchaus mehrere Adressen haben) und entfernten IP-Adressen die Regel gelten soll. Sie müssen hier allerdings keine Einschränkungen treffen, sondern können sich für Beliebige IP-Adresse entscheiden. Die Regel gilt dann für alle Adressen (Abbildung 14.56).

Abbildung 14.56 Konfiguration einer Windows-Firewall-Regel, Schritt 4

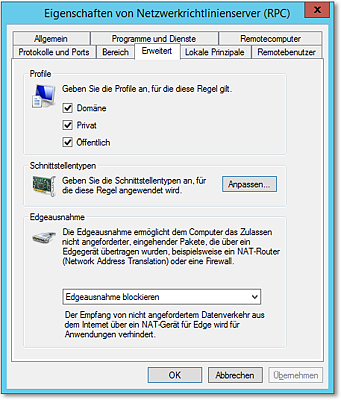

Auf der letzten Registerkarte, die mit Erweitert betitelt ist, sind noch einige allgemeine Einstellungen zu treffen (Abbildung 14.57):

- Wie bereits zuvor beschrieben wurde, gibt es in der Windows-Firewall drei Profile, die in verschiedenen Situationen (z. B. mit öffentlichem oder privatem Netz verbunden etc.) zur Anwendung kommen. Eine Regel kann entweder für alle Profile oder aber selektiv in einem oder zwei Profilen gelten.

- Unter Schnittstellentypen können Sie über Anpassen spezifizieren, ob die Regel für LAN-, für Remote Access- und/oder für WLAN-Verbindungen gelten soll.

Abbildung 14.57 Erweiterte Einstellungen für eine Regel

14.2.4

Verbindungssicherheitsregeln

Mit den zuvor vorgestellten Regeln kann festgelegt werden, welche Kommunikationsvorgänge erlaubt oder verboten sind. Die Verbindungssicherheitsregeln ergänzen sie und ermöglichen die Definition verschiedener Szenarien, in denen die Verbindungen authentifiziert werden.

Wenn bei den »normalen« Regeln eingestellt wird, dass nur sichere Verbindungen zugelassen sind, muss die Verbindung einer der Regeln genügen, die in den Verbindungssicherheitsregeln definiert sind.

Ich werde Ihnen das Erstellen einer einfachen Regel vorführen, die dafür sorgt, dass nur authentifizierte Verbindungen zum Server zugelassen sind. Im Kontextmenü des Knotens Verbindungssicherheitsregeln können Sie den Assistenten zur Erstellung einer neuen Regel aufrufen.

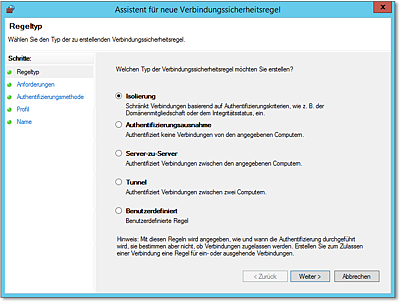

Im Assistenten wählen Sie zunächst den Typ der zu erstellenden Regel aus. Folgende Optionen stehen zur Verfügung (Abbildung 14.58):

- Isolierung: Die Verbindungen werden anhand von Authentifizierungskriterien eingeschränkt.

- Authentifizierungsausnahme: Verbindungen von den Computern, die in der Regel angegeben sind, werden nicht angenommen.

- Server-zu-Server: Die Verbindungen zwischen den in der Regel angegebenen Computern sollen authentifiziert werden.

- Tunnel: Die Verbindung zwischen Gatewaycomputern soll authentifiziert werden.

Abbildung 14.58 Zunächst wählen Sie im Assistenten den Typ der Verbindungssicherheitsregel aus.

Für dieses Beispiel wählen Sie den Typ Isolierung. Der Server wird sozusagen gegen nicht authentifizierte Computer isoliert.

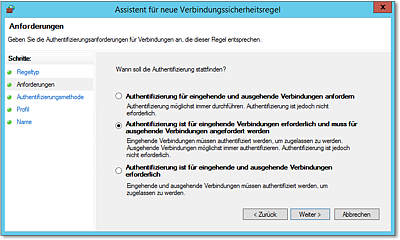

Auf der nächsten Dialogseite konfigurieren Sie, welche Verbindungen authentifiziert werden müssen (Abbildung 14.59). Hierbei gibt es verschiedene Möglichkeiten:

- Sowohl für die eingehende als auch für die ausgehende Verbindung wird eine Authentifizierung angefordert. Falls diese nicht erfolgt, wird die Verbindung trotzdem zugelassen.

- Die zweite Option erzwingt eine Authentifizierung für eingehende Verbindungen – ohne Authentifizierung wird die Verbindung abgelehnt. Ausgehende Verbindungen werden auch ohne erfolgte Authentifizierung zugelassen.

- Die dritte Option erzwingt eine Authentifizierung sowohl für eingehende als auch für ausgehende Verbindungen.

Abbildung 14.59 Hier legen Sie fest, ob eingehende und/oder ausgehende Verbindungen authentifiziert werden müssen.

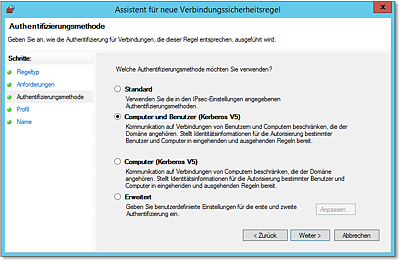

Im nächsten Schritt legen Sie fest, wie authentifiziert werden soll (Abbildung 14.60):

- Bei der Einstellung Standard gilt die in den IPSec-Einstellungen festgelegte Konfiguration.

- Authentifizierung von Computer und Benutzer mittels Kerberos: Eine Verbindung kommt nur zustande, wenn sowohl der Computer als auch der Benutzer Mitglied der Domäne ist.

- Authentifizierung des Computers mittels Kerberos.

- Authentifizierung des Computers durch ein Computerzertifikat. Hierbei wird überprüft, ob das vom Computer präsentierte Zertifikat von der angegebenen CA ausgestellt worden ist. Optional kann festgelegt werden, dass nur Zertifikate über den »Gesundheitszustand« des Computers akzeptiert werden. Solche Zertifikate werden von der Identitätsregistrierungsinstanz (Health Certification Authority) ausgestellt, einem Dienst, der Bestandteil der Rolle Netzwerkrichtlinien- und Zugriffsdienste (siehe Abschnitt 14.1) ist.

- Zuletzt gibt es die Erweiterten Einstellungen, mit denen noch eine detailliertere Konfiguration vorgenommen werden kann.

Abbildung 14.60 Sie können auswählen, ob Computer und Benutzer per Kerberos authentifiziert werden sollen. Alternativ können Computerzertifikate herangezogen werden.

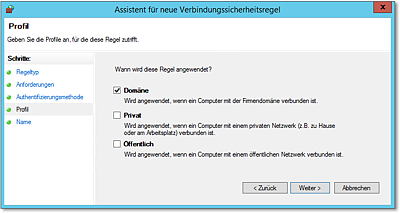

Im vorletzten Schritt legen Sie fest, für welches Profil die neue Regel gelten soll (Abbildung 14.61). Die Profile werden automatisch gewählt, je nachdem, mit was für einem Netzwerk der Computer verbunden ist. Ein Server wird vermutlich immer mit der Domäne verbunden sein – er wird im Allgemeinen ja nicht herumgetragen und an öffentlichen WLAN-Access Points betrieben.

Der letzte Schritt ist übrigens die Vergabe des Namens für die neue Verbindungssicherheitsregel, was wohl nicht genauer diskutiert werden muss.

Abbildung 14.61 Die Gültigkeit der Regel wird in diesem Dialog konfiguriert.

Der Assistent für eine Verbindungssicherheitsregel bietet nicht die Möglichkeit, Einschränkungen bezüglich der Endpunkte zu definieren. Dies können Sie aber problemlos im Eigenschaftendialog der angelegten Regel nachholen (Abbildung 14.62).

Eine TCP/IP-Verbindung hat zwei Endpunkte – es »sprechen« ja auch zwei Geräte miteinander. Der eine Endpunkt ist eine IP-Adresse auf dem Server, auf dem die Windows-Firewall installiert ist; der zweite Endpunkt ist dessen Kommunikationspartner, der im lokalen Netz oder in den Weiten des Internets stehen kann.

Abbildung 14.62 In dem Eigenschaftendialog der angelegten Regel können Sie die Endpunkte festlegen.

Windows-Firewall per Gruppenrichtlinie konfigurieren

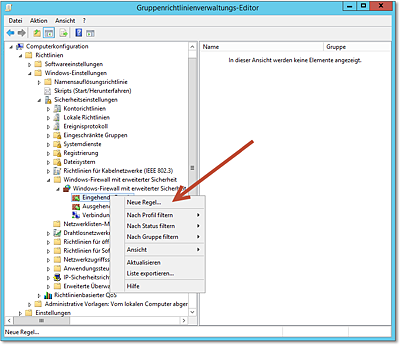

Der Einsatz der Windows-Firewall auf Servern ist zur zusätzlichen Absicherung natürlich empfehlenswert. Diese Maßnahme bietet zunächst eine erweiterte Sicherheit und damit auch automatisch eine Verbesserung der Verfügbarkeit. Immerhin lassen sich so Beeinträchtigungen oder gar Ausfälle durch Sicherheitslücken verringern, die von Viren und/oder Trojanern ausgenutzt werden.

Die Gruppenrichtlinien für die Windows-Firewall finden sich unterhalb der Computerkonfiguration und dort unter Windows-Einstellungen · Sicherheitseinstellungen · Windows-Firewall mit erweiterter Sicherheit. Zur Bearbeitung steht im Gruppenrichtlinienverwaltungs-Editor dasselbe Snap-In zur Verfügung, mit dem auch auf lokaler Ebene konfiguriert wird (Abbildung 14.63).

Abbildung 14.63 Die Windows-Firewall kann über Gruppenrichtlinien konfiguriert werden.

Die Windows-Firewall mit Gruppenrichtlinien zu konfigurieren ist im Serverumfeld nicht ganz trivial. Im Gegensatz zu PCs sind Server immer »Individualisten«. Wenn Sie zwanzig Domänencontroller einsetzen, die wirklich ausschließlich Domänencontroller sind, ist eine identische Konfiguration der Windows-Firewall dieser Systeme möglich. In der Server-Realität werden Sie aber eben nicht sämtliche Server mit einer einzigen Gruppenrichtlinie konfigurieren können, weil die Server schlicht und ergreifend unterschiedlich konfiguriert sind.

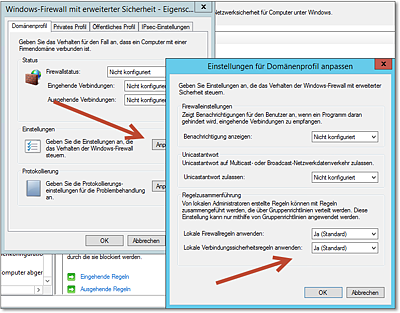

Eine Möglichkeit ist, eine Grundkonfiguration per Gruppenrichtlinie auszurollen und lokal zu modifizieren. Um dies zu ermöglichen, rufen Sie im Gruppenrichtlinienverwaltungs-Editor die Eigenschaften des Knotens Windows-Firewall mit erweiterter Sicherheit auf. Auf der Karteikarte Domänenprofil rufen Sie das Anpassen der Einstellungen auf. In der Gruppenrichtlinie legen Sie dann unter dem Stichwort Regelzusammenführung fest, dass von lokalen Administratoren erstellte Regeln verwendet werden. Diese werden dann mit den per Gruppenrichtlinie verteilten Regeln gemischt (Abbildung 14.64).

Abbildung 14.64 Die Regelzusammenführung sorgt dafür, dass von lokalen Administratoren erstellte Regeln ebenfalls angewendet werden.

Die Einstellmöglichkeit ist übrigens auch für die anderen Profiltypen vorhanden; ein Server wird zumeist aber in der Domäne angemeldet sein.

Konfiguration in der Praxis

Sie können sich vorstellen, dass die Konfiguration des Regelwerks in vielen Fällen nicht ganz trivial sein wird. Viele Applikationen sind »echte« Client/Server-Anwendungen, die sowohl Datenverbindungen von anderen Clients oder Servern annehmen als auch ausgehende Verbindungen aufbauen.

Das Einrichten von Regeln ist zwar prinzipiell recht einfach, allerdings nur, wenn man genau weiß, welche Verbindungen für die reibungslose Ausführung einer Applikation bzw. eines Applikationsservers notwendig sind.

Der eleganteste Weg ist, wenn ein Applikationsserver bzw. seine Konfigurationsroutine selbst prüft, ob er nicht mit der Windows-Firewall in Konflikt steht. Sofern ausreichende Rechte vorhanden sind, könnte eine Applikation auch die Konfiguration der Windows-Firewall anpassen.

Ebenfalls elegant sind Installationsroutinen, die anbieten, die Windows-Firewall mit den notwendigen Regeln zu versorgen. Etliche Installationsroutinen für Komponenten von Windows Server 2008/2012 verhalten sich übrigens entsprechend, und die Setup-Routine fragt, ob Regeln für die Windows-Firewall eingetragen worden sind.

Das »absolute Minimum« sollte sein, dass ein Applikationshersteller Ihnen eine genaue Liste zukommen lässt, auf welchen Ports seine Anwendung kommuniziert. Wenn Sie eine genaue Liste haben, können Sie die notwendigen Regeln implementieren.

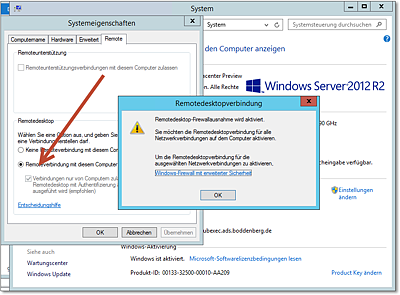

Abbildung 14.65 Beim Aktivieren von Remotedesktop wird eine Zulassungsregel in der Windows-Firewall aktiviert.

Wenn ein Softwarehersteller weder etwas von der Windows-Firewall gehört hat (und diese schon gar nicht direkt unterstützt) noch präzise Angaben über das Kommunikationsverhalten seiner Applikation machen kann, sollten Sie ernsthaft überlegen, ob er der richtige Partner ist, der Ihre Anforderungen erfüllen kann.

Zum Schluss noch ein kleines Beispiel für »vorbildliches Verhalten«: Wenn Sie Remoteverbindung aktivieren, wird ein Hinweis erscheinen, dass der Zugriff in der Windows-Firewall angepasst werden muss (Abbildung 14.65).

Das Ergebnis ist, dass die vorhandene, aber bislang deaktivierte Regel ohne Zutun des Administrators aktiviert wird – und somit Remotedesktop tatsächlich funktioniert. Nicht alle Programme sind so weit, aber mit der Zeit sollte jeder Programmierer wissen, wie man mit der Windows-Firewall beim Setup und in der Betriebsphase umgeht.

Ihre Meinung

Wie hat Ihnen das Openbook gefallen? Wir freuen uns immer über Ihre Rückmeldung. Schreiben Sie uns gerne Ihr Feedback als E-Mail an kommunikation@rheinwerk-verlag.de.

Jetzt Buch bestellen

Jetzt Buch bestellen